أمن المعلومات

-

مخيف إذا كان صحيحاً

أصبحنا جميعاً معتادين على اختراقات البرمجيات وسرقة البيانات على نطاق واسع – على الرغم من الجهود المتزايدة التي تبذلها الشركات…

أكمل القراءة » -

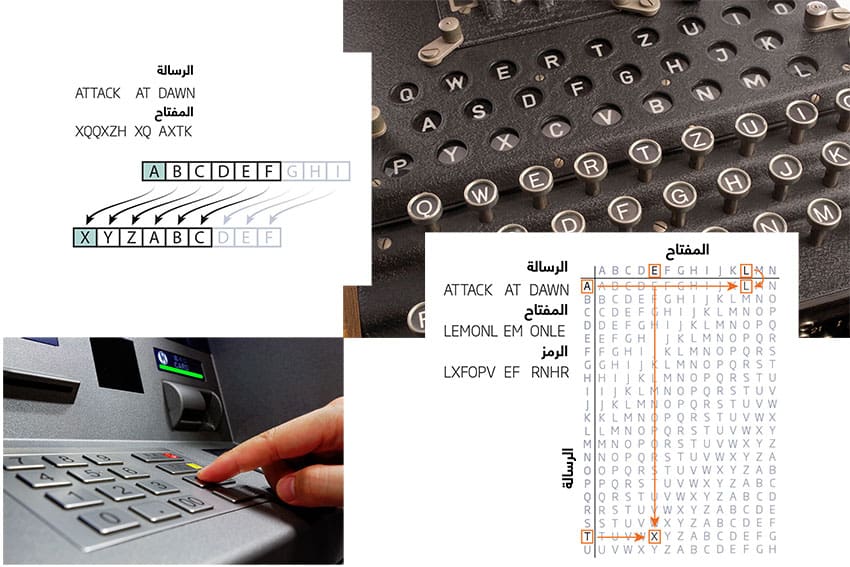

التشفير على مرِّ العصور

تعود أصول طرق التشفير المستخدمة حالياً إلى قرون مضت. القرن الأول قبل الميلاد التشفير عن طريق نقل مواضع الحروف كان…

أكمل القراءة » -

حروب التشفير: جدل محموم حول الخصوصية في هاتفك الذكي

بقلم: كريس بارانيوك ترجمة: صفاء كنج كان غابرييل يو يسير في شارع سكني هادئ بشمال لندن عندما استحوذت الشرطة على…

أكمل القراءة » -

الخصوصية… كيف ينبغي أن نفكر فيها؟

الخصوصية… كيف ينبغي أن نفكر فيها؟(*) محاولة فهم واحدة من أكثر القضايا الشائكة في عصرنا الرقمي. <J. لانيه> باختصار…

أكمل القراءة » -

الوِبّ الظل

الوِبّ الظل(*) للحكومات والشركات سيطرة على الإنترنت أكثر من أي وقت مضى. والآن يرغب الناشطون الرقميون في بناء شبكة بديلة…

أكمل القراءة » -

اختراق الشبكة يطفئ الأنوار

اختراق الشبكة يطفئ الأنوار(*)نجحت ڤيروساتٌ حاسوبيةٌ في تعطيل منظوماتِ تحكُّم صناعي معزَّزة. وقد تكون شبكةُ توليد الطاقة الكهربائية هي الهدف…

أكمل القراءة » -

كيف تحمي خصوصية معلوماتك على الإنترنت

كيف تحمي خصوصية معلوماتك على الإنترنت(*) يمكن لمجموعةٍ متنوعةٍ من تقنيات الحوسبة حماية خصوصية المعلومات والمعاملات على الإنترنت إلى…

أكمل القراءة » -

تأمُّلات في حقبة الخصوصية الجديدة

تأمُّلات في حقبة الخصوصية الجديدة(*) كثير مما يُطرح بوصفه قضايا تتعلق بالخصوصية، يمكن أن يتحوَّل إلى قضايا تتعلق بالأمن أو…

أكمل القراءة »