التشفير على مرِّ العصور

تعود أصول طرق التشفير المستخدمة حالياً إلى قرون مضت.

القرن الأول قبل الميلاد

التشفير عن طريق نقل مواضع الحروف

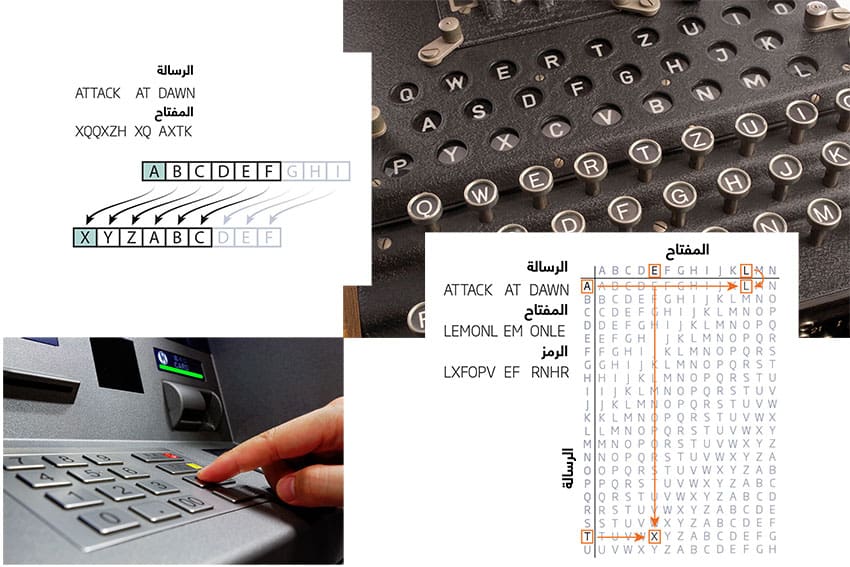

كان الإمبراطور الروماني يوليوس قيصر يُشفِّر الأوامر العسكرية من خلال تغيير مواقع بعض الحروف في الرسالة صعودًا أو نزولا بضع خانات.

مثال على ذلك بالإنجليزية:

إذا كانت الرسالة هي: ATTACK AT DAWN

تصبح الرسالة المشفَّرة: XQQXZH XQ AXTK

وإذا صح استخدام المثال بالعربية: فإذا كانت الرسالة: اهجموا فجرا

تصبح الرسالة المشفرة: هلبقمه ظبخه

القرن السادس عشر

شفرة فيجونير

يمكن فك شيفرة مثل تلك التي استخدمها يوليوس قيصر من خلال التجربة والخطأ، إضافة إلى أن الأحرف تتكرر بوتيرة ثابتة في الرسائل الطويلة فيصبح من السهل فك شيفرتها من خلال تحليل تكرار الأحرف. جعل عالم الرياضيات بلير دو فيجونير الرمز أكثر تعقيدا من خلال إدخال كلمة “مفتاح”، على سبيل المثال كلمة “LEMON” أدناه لإحداث نقلات متنوعة في كل حرف. بهذه الطريقة يمكن فقط لمن لديهم الكلمة المفتاح أن يفكوا بسهولة شيفرة مثل هذه الرسالة: ATTACK AT DAWN

واستخدمنا المفتاح: LEMONL EM ONLE

تصبح الرسالة المشفرة: LXFOPV EF RNHR

أربعينات القرن العشرين

إنيغما

خلال الحرب العالمية الثانية، صمم النازيون آلات إنيغما الشبيهة بآلات الطباعة للحصول على تحويلات معقدة مختلفة وتسمح بتغيير المفتاح كل يوم. مع قدرتها على توليف 160 بليون بليون من الإعدادات، كان فك شيفرة إنيغما إنجازًا حاسوبيًا بطوليا، وهو ما فعله آلان تورنيغ وزملاؤه.

1970

تشفير مفتاح عام

يعتمد التشفير “المتناظر” Symmetric تقليديًا على شخصين يتقاسمان مفتاح تشفير واحدًا. وفي حال العثور على المفتاح يمكن فك الرمز. في حال المفتاح العام، يكون لدى كل مستخدم مفتاحان متصلان كل منهما بالآخر هما: مفتاح “عام” للتشفير، ومفتاح “خاص” لفك الشيفرة. ويتم فقط تبادل المفاتيح العامة.

1971

شيفرة الكتلة

شيفرة الكتلة التي طورها خبير التشفير هورست فيستل Horst Feistel الألماني المولد هي وسيلة قوية لتشفير كتل من النصوص بكاملها بدلا من تشفير كل حرف بمفرده. فقد اعتمدت أساسًا للتشفير المعياري للبيانات Data Encryption Standard لدى وكالة الأمن القومي الأمريكية US National Security Agency، وظلت مستخدَمة سنواتٍ عدة في القرن الحادي والعشرين.

1976

خوارزمية آر أس أيه

طور رون ريفست Ron Rivest وآدي شاميرAdi Shamir وليونارد أدلمان Leonard Adleman في معهد ماساتشوستس للتكنولوجيا هذه الطريقة التي يمكن بفضلها تكوين مفاتيح عامة وخاصة تُستخدَم على نطاق واسع على الإنترت وفي الأمن المصرفي. تقوم الطريقة على ضرب عددين أوليين كبيرين معًا للحصول على مفتاح عام مشترك، ثم يُستخدم العددان الأوليان أنفسهما لحساب المفتاح الخاص لفك الشيفرة. ومن الصعب جدا اكتشاف العددين الأوليين حتى بالنسبة إلى الحاسوب، وهكذا، فإنه حتى في حال الاستحواذ على المفتاح العام، فهو لا يكفي وحده لمعرفة محتوى الرسائل.

1991

خصوصية جيدة جدا

يتطلبُ تكوينُ مفاتيح عامة آمنة وعشوائية، لدى تبادل الرسائل باستمرار، عملياتٍ حاسوبية مكثفة. ويستخدم بروتوكول خصوصية جيدة جدا Pretty Good Privacy الذي طوره فيل زيمرمان Phil Zimmermann شيفرات الكتلة ومفتاحًا خاصًا بالمستخدم لتكوين مفتاح جلسة لكمية من الرسائل. يتغير مفتاح “الجلسة” Session باستمرار، فيحفظ خصوصية المحادثة. يتوافر البروتوكول PGP مجانا، وهو مستخدم على نطاق واسع لتشفير البريد الإلكتروني والنصوص من قبل الحريصين على الأمن المعلوماتي.

تسعينات القرن العشرين

https://

يستخدم بروتوكول https:// التشفير المتناظر لتشفير المعلومات وتشفير المفتاح العام للتأكد من أن المستخدمين هم فعلا من يقولون إنهم هم.

فقد طُوّر البروتوكول الآمن في الأصل من أجل التجارة الإلكترونية، وهو يشمل حاليا نحو نصف التبادلات على الشبكة.

العقد الثاني من القرن 12

التشفير المغلق (من طرف إلى طرف)

تجمع طرق التشفير المغلق التي طورت من أجل خدمات الرسائل النصية خوارزميات معقدة لتوزيع المفاتيح العامة والخاصة التي توفر السرية المستمرة Forward secrecy، وهي خاصية تضمن عدم قراءة طرف ثالث للرسائل المشفرة سابقا حتى وإن اُكتشف المفتاح الخاص.

شكرا لكم، لكن أتسال هل صنع البيتكوين له علاقة بالتشفير أيضا، أم لا، لإني أعتقد انه تعدينه هو تكنولوجيا معلوماتية عبارة عن تشفير العملة الرقمية تشفير صعب ومعقد جدا، وهذا ما جعلها تنتشر سريعا بين المستخدمين.